本記事は、記事内で商品を紹介するリンクの一部に、アフィリエイト・リンクを含みます。

本日(2025/8/28)、交通系ICカードや電子マネーに広く使われている「FeliCa」技術に関するセキュリティの脆弱性が報じられました。

【独自】フェリカに重大な脆弱性 交通系IC、データ改ざんの恐れ(共同通信)

FeliCaの開発元・ソニーからもプレスリリースが出ています。

2017年以前に出荷された一部のFeliCa ICチップの脆弱性に関する指摘について | ソニー株式会社

いわゆる「おサイフケータイ」のチップに重大な脆弱性、ということになりますので、Suica, PASMO, WAON, Edy, iDなどをお使いの多くの方が、その安全性について不安を感じずにはいられないと思います。

この記事では、現在判明している情報を基に

- いったいどういう問題が発覚したのか

- 個人でとりあえずできる対策はあるか

という点を解説します。

実は、発覚した脆弱性の詳しい中身は、おそらくまだどこにも公表されていません。公表することにより、同じことをする人が大量に出現することを防ぐ意図であろうと思われます。

そこで、報道されている概要から、

- この脆弱性の影響はどこまで及ぶのか? 何が危なくて何が安全なのか?

- 個人でなにかできる対策はあるか?

という点をまとめます。

毎日使っているSuicaは大丈夫なのか? 脆弱性の影響範囲

スマートフォン搭載の電子マネー: 全く影響ありません

スマートフォン内のSuicaは、物理カードとは異なる、より高度なセキュリティで保護されています。これまで通り、安心してご利用ください。

プラスチック製のSuicaカードなど:リスクは限定的

スマホではなく実物カードの場合も、金銭的な被害に遭うリスクは極めて低いと言えます。

カードのICチップに弱点が見つかったのは事実ですが、カード残高はカード本体とともに、JR東日本などの監視システムによっても管理されており、不正な動きは検知・ブロックされる仕組みになっています。

決済機能を持たない一部の古い社員証やマンションのカードキー:注意が必要

今回の問題で最もリスクが高いのは、決済機能を持たない一部の古い社員証やマンションのカードキーです。これらは金銭のやり取りがないため、決済システムのような常時監視の対象外となる場合があるからです。

個人でできる対策はなにがある?

実物カードはやめて、モバイルSuica/PASMOに切り替える

一番におすすめできるのは、モバイルSuicaやモバイルPASMOに切り替える、または、Apple PayやGoogle Payのウォレットに登録して、スマホで決済することです。

Edy、WAON、iDなども、それぞれスマホアプリで設定を行うと、スマホをタッチする方式に切り替えられると思います。

スマホに搭載することにより、FeliCaのもともとのガードではなく、スマートフォンのセキュリティチップによるガードがかかります。

NTTドコモの「iD」に関するプレスリリースでもこの点は触れられており、「なお、おサイフケータイ(R) が搭載するモバイルFeliCaについては当該の脆弱性がないことも報告を受けております。」とのことです。

実物カードを使い続ける必要がある場合の注意点

とはいえ、スマホに搭載できない事情があるSuicaなどもたくさんあると思います。

その場合に、とりあえず現段階で推奨できる注意点は次の通りです。

- 必要以上の金額をチャージしない:被害を最小限に抑えるため、あまり高額なチャージはしない方がよいと思います。

- こまめに利用履歴を確認する:駅の券売機やアプリで定期的に履歴をチェックし、身に覚えのない利用がないか確認します。

- スキミング防止グッズを活用する:電波を遮断するカードケースや財布を利用し、不正な情報の読み取りを防ぎます。

参考: 「スキミング防止グッズ」の例(Amazonの検索結果に飛びます)

社員証やマンションの鍵として利用している場合

これは個人での対策が難しい領域です。

心配な場合は、所属する企業や管理組合に、現状のリスク認識と今後のセキュリティ対策について確認を求めることをご検討ください。

また、スキミング防止グッズは、自分のカードがコピーされたり、書き換えられたりすることを防ぐ対策として有効です。

マイナンバーカードは、ICチップの規格からして全く違うものですので、今回の脆弱性とは関係ありません。

「FeliCaの脆弱性」、一体何が明らかになったのか?

今回明らかになったとされる脆弱性について、詳しい技術情報は公表されていません。同様の攻撃が一気に行われ大混乱に陥ることを防ぐためだと思われます。

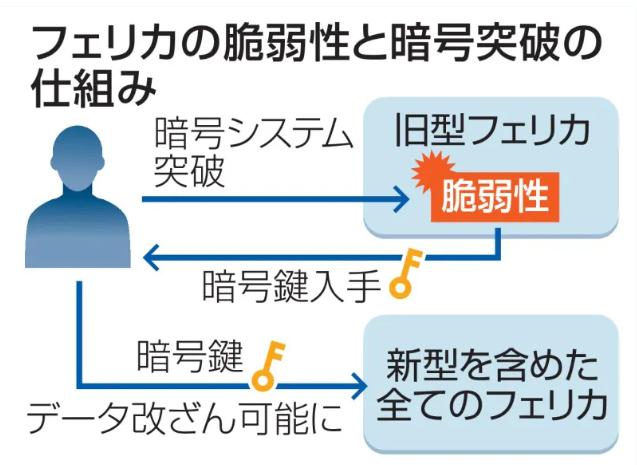

そのうえで、共同通信の一報についている図版から判断すると、次のような内容だと判断できます。

「古いタイプのFeliCaカードの暗号が突破されると、そのシステムの“マスターキー”が盗まれ、新しいカードを含む全ての物理カードが危険に晒される可能性がある」

- 突破口は「古いカード」 2017年以前に発行された旧世代のFeliCaカードは、現在の基準で見ると相対的にセキュリティが弱い暗号方式を採用しています。攻撃者は、この旧型カードの暗号を特殊な手法で突破できることが発見されたとみられます。

- 狙われる「マスターキー」 問題の深刻さは、個別のカード情報が盗まれるだけに留まらない点にあります。旧型カードの暗号を突破されると、そのシステム全体で共有されている一種の「マスターキー」のような共通鍵が抽出されてしまう危険性があるのです。

- 影響は「全ての物理カード」へ もしこのマスターキーが攻撃者の手に渡ると、その鍵を使って、セキュリティが強化されているはずの最新型カード(2017年以降発行)に対しても、データの改ざんが可能になってしまいます。

【重要】スマホ搭載の電子マネーは【影響なし】【安全】

スマホに搭載することで、スマホ独自のセキュリティで守られる

「スマートフォンへの移行」が最も安全な対策である理由は、スマホ決済が今回の脆弱性の影響を受けるFeliCaの共通鍵システムとは独立した、より強固なセキュリティ基盤の上で動作しているからです。

たとえるなら、脆弱性のある物理カードが「建物のマスターキーで開けられるドア」だとすれば、スマホ決済は「その部屋の住人しか知らない、指紋認証と暗証番号で開く独立した金庫」に相当します。

たとえ建物のマスターキーが盗まれても、金庫の中身は安全であるようなつくりになっています。

この「金庫」の役割を果たすのが、以下の技術です。

セキュアエレメント(SE)という名の「デジタル金庫」

スマートフォン内の決済情報は、OSなどから完全に隔離された、物理的な分解にも強い耐タンパー性を備えた専用のハードウェアチップに格納されます。このチップ内で鍵の生成や管理が行われるため、FeliCaのシステム共通鍵とは別の次元で情報が保護されます。

便利な「エクスプレスカード設定」(タッチだけで改札を通過できたりする機能)を利用している場合でも、この根本的な仕組みは変わりません。

この設定は、少額決済に限定して、金庫の「小さな投入口」を一時的に開けておくようなものです。チャージや高額決済といった金庫の分厚い扉は、これまで通り顔や指紋の認証がなければ開きません。このため、利便性を損なうことなく、重大な侵害からはSuicaを守ることができます。

社員証や家の鍵として使っているSuicaはどうすれば?

個人での対策が最も難しいのが、決済以外の用途、特に社員証やマンションの鍵といった物理的なアクセスコントロールです。

これらのカードは、スマホに搭載することができない場合が多く、個人での対策では、今回の脆弱性を補うことができません。

もし攻撃者がFeliCaカードのクローン(完全な複製)を作成できるようになった場合、次のように、物理的なセキュリティの信頼性が大きく揺らぐ可能性があります。

- 見えない脅威「ゴースト社員」の出現 攻撃者が誰かの社員証を気づかれずにコピーし、その複製カードでオフィスに侵入する可能性があります。カード自体は本人の手元にあるため、不正アクセスに気づくのが非常に遅れる恐れがあります。

- 住居の安全への懸念 FeliCaはマンションのオートロックキーとしても広く利用されています。住民のカードがクローンされれば、本来は安全なはずの居住空間が脅かされることになります。

カードの側でなく、使用するシステム側での対策が必要

これらのリスクへの対策は、カードを導入している企業や管理組合の手に委ねられています。カード認証だけに頼らず、暗証番号や生体認証を組み合わせる二要素認証の導入など、より高度なセキュリティ対策が求められます。

おそらく、ソニーのコメントに「フェリカを利用するサービスのセキュリティーは、フェリカICチップのセキュリティーに加え、サービスごとにシステム全体で構築されます。」と言っているのは、このあたりの内容ではないか、と思われます。

ソニーとしても、事業パートナーと連絡をとって動き出しているということが書かれています。手をこまねいているわけではないということですので、報道や発表情報を気にしながら、引き続き使用していただいて構わない、というのが当店の見解です。

スキミング防止グッズの使用は有効

とはいえ、深刻な脆弱性が判明し、もしこの方法が知れ渡ってしまえば、IDカードや家の鍵のコピーを簡単に作られかねない、という事態です。恐ろしくなるのは当然のことです。

個人でできることがまったくないわけでもありません。それは「スキミング防止グッズ」を使用することです。

スキミング防止グッズとは、ICチップ付きカードや磁気カードを持ち歩く際に、一緒に入れておくと、電波を遮断して、外部から物理的にアクセスできなくしてくれるものです。

「スキミング防止」で検索するといっぱい出てきます。

(リンク先は例としてアマゾンの検索結果です。)

あなたの財布の中のSuicaカードは、盗まれない限り、犯人が直接手に取ることはできません。しかし「非接触ICカード」ですので、外部から特定の規格で電波信号を与えると、カード自身が電波で通信を行い、アクセスできてしまいます。

ですから、例えば、満員電車の中で、財布に手を触れることもなく、カードにアクセスすることも技術的には可能、ということになります。

この電波を、スキミング防止グッズによって遮断することで、不正に読み書きされてしまうリスクを大きく減らすことができます。

スキミング防止グッズによって、今回発見された脆弱性そのものがなくせるわけではありません。

スキミング防止グッズは、電波がカードに届いてしまうことを防ぐだけで、もし届いてしまえば、カード内部へのアクセスを許してしまう点は変わりません。

前提として、そのカードを利用するシステム側で、仮に不正改ざんが行われても大丈夫な対策を行い、その防御の上に、もう一枚防御を重ねるような意識でスキミング防止グッズを使用していただくのがいいと思います。

ただしこの場合、実際にこのカードをかざして使用するときは、スキミング防止グッズを一時的にはずす必要があります。「ピッ」の前にひと手間増えることになりますが、それで安全度が増すならば、検討する価値がある対策です。

Q&A

本記事公開前後で、寄せられたご質問の回答を載せます。コメント等でご質問が寄せられた場合には追記します。

Q. 満員電車でよく聞く「スキミング」と今回の問題は同じですか?

- A. 「カードに触らずに、離れたところからカードの情報を読み取る」という意味では、同じです。ただし、次の点で、一般的なクレカやキャッシュカードのスキミングと同じではないといえます。

1. 通常、ICチップ付きカードはスキミングに対してはリスクが低い、とされます。しかし、今回はFeliCaチップの根幹にかかわる脆弱性とみられ、FeliCa方式のICチップは、脆弱性を利用できる犯人にとっては何の苦も無くスキミングできてしまうと想定されます。

2. 通常、スキミングとは「読み取り」行為ですが、FeliCaの脆弱性は、書き込みもできてしまう脆弱性のため、「カバンの中のカードが書き換えられる」といったこともあり得ると想定されます。

3. しかし、FeliCaを採用している電子マネーの場合は、たとえカードがコピーされたり、改ざんされたとしても、システム全体で不正検知する仕組みが整えられており、それが直接すぐに被害の発生、とはならないと想定されます。

このような状況と考えられますので、

Q. Suicaはもう使わない方が良いですか?

- A. 実物カードのSuica,PASMOなど電子マネーは、そのままお使いいただいて構いません。これは次の2つの理由によります。

1. 提供会社側が、多層的な防御を実行しており、仮に何らかの不正が行われても、検知され未然に防がれると考えられます。

2. 今回発見された脆弱性の情報が、全面的には開示されていません。つまり、「これを読めば誰でもSuicaを改ざんできる」というような資料は出回っていません。直接の被害報告もまだ出ていませんので、「重大な穴が発見されたが、その穴の存在は発見した人しか知らず、その人は幸運にも良い人だった」という状況だと考えられます。

ただし、同じ穴を悪い人が発見してしまうと、2番の理由は崩れることも考えられます。その場合には、「当面、対策完了するまで、実物カードのSuicaやPASMOは、持ち歩く際にはスキミング防止財布に入れた方が良い」という推奨に変える可能性があります。

Q. スマホのおサイフケータイ機能をオフにすべきですか?

- A. スマホに搭載されたFeliCaによる決済は、安全ですので、オフにする必要はありません。安心してそのままお使いください。

Q. 脆弱性があるのに、なぜ事業者は『安全』と言うのですか?何か隠しているのでは?

- A. これはサイバーセキュリティの世界で「責任ある開示」と呼ばれる、誠実で標準的な対応です。彼らは部品(ICチップ)の弱点を認めつつも、それをカバーする全体システム(監視網)があるため、利用者には実害が及ばないという自信を示しています。犯罪者に攻撃の詳細な設計図を与えないように配慮しつつ、一般ユーザーに必要な情報を伝えるというバランスを取っているのです。これは情報を隠しているのではなく、リスクを専門的に管理している証拠と捉えることができます。

まとめ

今回のFeliCaに関する脆弱性の報告は、私たちの生活に深く根付いた技術の安全性が揺らぐ事態で、これまでの「あたりまえ」が改めて問い直されている感があります。

また、たったひとつの脆弱性の「影響範囲の広さ」も深刻です。古いカードだけでなく、それを足掛かりとして、せっかく導入された新カードも侵害されてしまう、という事態は、考え得る最悪の内容だと思います。

詳しい技術的な内容が分からない中ですけれども、ひとつ筆者が思うことは、「大切なひとつのマスターキーをがんばって守る」方式はやはり、非常に弱い、ということです。

そうではなく、すべてのやりとりは何の秘密もなく行われ、それなのに、肝心な情報はがっちり守られる、といった方式を採用するべきなんだろうと思います。例えば、ビットコインを支える「ブロックチェーン」は、そのような技術です。あるいは、マイナンバーカードでも使用されている電子署名の多くは、「公開鍵暗号方式」を採用しています。

今回の脆弱性の発覚が、より一層、このような技術基盤への転換を促進するものになるのかもしれません。

資料: FeliCaの脆弱性 影響が及ぶ範囲のまとめ

「自分の使っているタッチ決済は影響を受けるかどうか」確認したい方用に、影響範囲をまとめました。

【影響なし】安心して使える決済手段

まず、今回の脆弱性の影響を原理的に受けない、最も安全なグループです。

- ① スマートフォンでの全決済(Suica、WAON、iD、QUICPayなど)

- 対象サービス: スマートフォン上で利用するSuica、PASMO、ICOCA、WAON、nanaco、楽天Edy、iD、QUICPayなど、スマートフォンで完結する全てのタッチ決済。

Apple PayやGoogle Pay(Google ウォレット)、「おサイフケータイ」

モバイルSuicaアプリなど、各電子マネー固有のアプリ

いずれの場合も脆弱性の影響はありません。 - 安全な理由: スマートフォン内の決済情報は、「セキュアエレメント(SE)」と呼ばれるOSから隔離された専用のセキュリティチップに保管されています。

スマホ一台一台が、自分専用の金庫を持っているようなものです。

この金庫は、Suicaカードではなくスマホ本体が管理する独立した鍵で管理されており、たとえFeliCaシステムのマスターキーが漏洩したとしても、この金庫の扉を開けることはできません。そのため、各サービス事業者も公式に安全性を発表しています。

- 対象サービス: スマートフォン上で利用するSuica、PASMO、ICOCA、WAON、nanaco、楽天Edy、iD、QUICPayなど、スマートフォンで完結する全てのタッチ決済。

- ② クレジットカードのタッチ決済(Visa、Mastercard®など)

- 対象サービス: Visaのタッチ決済、Mastercard®コンタクトレスなど、カード券面に電波のようなマーク(リップルマーク)があるクレジットカードやデビットカードでのタッチ決済。

- 安全な理由: これらの決済方法は、FeliCa(NFC Type-F)とは根本的に異なる「NFC Type A/B」という国際標準規格で作られています。技術の規格が違うため、FeliCaの脆弱性の影響は受けません。

【限定的な影響】注意は必要だが、過度な心配は不要な決済手段

- 物理的なICカード(Suica、PASMO、WAON、nanaco、楽天Edyなど)

- 影響の仕組み: あなたがお持ちのカードが最新のものであっても、攻撃者がどこかで旧世代のカード(2017年以前発行)を突破してマスターキーを入手した場合、その鍵を使ってあなたのカードが不正に操作される理論上の可能性があります。

- 過度な心配が不要な理由: 決済サービスは、カード単体のセキュリティだけでなく、事業者側のサーバーによる監視という第二の防壁があります。交通機関であれば乗降履歴、電子マネーであれば残高の動きを常にチェックしており、不正な操作が行われたカードはシステム側で検知・無効化される仕組みになっています。

- 電車とバスでの利用について: 都市部の鉄道駅の自動改札は常にサーバーと通信しているため、不正があれば即座に検知されやすいです。一方、バスの車載器は営業所に戻ってからデータをまとめて送信することがあり、不正の検知に少し時間がかかる場合がありますが、いずれも最終的にはシステムでチェックされます。

Suicaなどの不正検知の仕組み

「Suicaにチャージする」という言い方をしますので、残高はSuica本体だけに入っているような感じがしますが、実は、同時に中央のサーバーでも管理されています。

「オフラインファースト」といって、カード本体の残高を使って決済ができますが、そのあとおくれて、中央のサーバーにも情報が送られ、記録が更新されています。

そして、中央のサーバーでは、例えば次のようなチェックが行われます。

・移動速度/不整合検知: あるカードが、物理的に不可能な短時間で遠く離れた2地点で利用されていないか

・残高/利用履歴の矛盾検知: 正規のチャージ履歴と整合しない不自然な高額残高を持つカードが利用された場合、システムは即座に異常を検知

・入出場記録の整合性チェック: すべての出場記録には、対応する入場記録がなければならない。

このようにして、たとえカードが今回の脆弱性を利用して不正にコピーされ悪用されても、例えば「2枚同じカードが存在し、残高が矛盾する」といった形で不正検知に引っかかるようになっています。

【最も注意すべき領域】社員証・入退館証など

今回の脆弱性で、私たちが最も注意を払うべきは、実は日々の決済よりも物理的なセキュリティの領域です。

- 対象:

- 企業の社員証(入退館カード)

- 大学の学生証

- マンションのカードキー など

- 危険な理由: これらの多くは、決済システムのように常にサーバーと通信しているわけではありません。そのため、もし攻撃者が誰かの社員証を複製(クローン)してしまえば、システムはそれを本物のカードとして認識し、ドアを開けてしまいます。カードの持ち主は、自分のカードが手元にあるため、複製されたことに気づくことすらできません。これは、企業の機密情報や個人の住居の安全を脅かす、非常に深刻なリスクです。

- 対策: このリスクは個人では防ぎようがありません。企業や管理組合が、カード認証に加えて**暗証番号や顔認証などを組み合わせる「二要素認証」**を導入することが、最も効果的な対策となります。

【結論】あなたのタッチ決済、安全性は?

| あなたの決済手段 | 脆弱性の影響 | 理由と安心ポイント |

| スマートフォンでSuica、電子マネー、iD、QUICPayなどを使う | 影響なし | スマホ内の「デジタル金庫(セキュアエレメント)」で保護されており、脆弱性のあるシステムとは構造が異なります 。 |

| クレジットカードのタッチ決済(Visa、Mastercard®など)を使う | 影響なし | FeliCaとは異なる国際標準規格(NFC Type A/B)のため、今回の脆弱性とは無関係です 。 |

| プラスチックのICカード(Suica、WAONなど)で決済や交通機関を利用する | 限定的 | 理論上のリスクはありますが、サービス事業者がシステム全体で不正を監視しているため、実害の可能性は低いです 。 |

| プラスチックのICカードを社員証やマンションの鍵として使う | 要注意 | 決済と違い、サーバー監視が常時行われていない場合が多く、カードが複製されると不正侵入のリスクがあります 。 |

FeliCa脆弱性に関する各社の公式発表状況(2025年8月29日時点)

ソニーからFeliCaの旧世代チップに関する脆弱性が発表されたことを受け、主要な交通系ICカードおよび電子マネー事業者は、利用者への影響について相次いで公式見解を発表しました。以下に各社の対応状況をまとめます。

【安全】という趣旨で発表した事業者

このカテゴリの事業者は、独自のセキュリティ対策により、脆弱性を悪用した不正利用は不可能であるとし、利用者への影響を明確に否定しています。

- 楽天Edy

- リリースの概要: 楽天Edyは「独自のセキュリティ対策を導入しているため、お客様への影響はございません」と発表 。さらに、「報道された脆弱性を悪用した、不正なチャージ・決済は行えず、本件により残高が不正に詐取される、変更されるなどの事象は発生しません」と、不正利用の可能性を強く否定しています 。

- リリース原文: 「FeliCa」の脆弱性に関する一部報道について

- WAON

- リリースの概要: イオンフィナンシャルサービスは、脆弱性の対象となるチップを搭載したカードが一部に存在することを認めた上で、ソニーからの情報に基づき検証した結果、「WAON独自のセキュリティが有効に機能しており、安心して利用できます」と発表しています 。

- リリース原文: FeliCa脆弱性に関する報道について

- おサイフケータイ(モバイルFeliCa)

- リリースの概要: NTTドコモは、開発元であるソニーから「おサイフケータイが搭載するモバイルFeliCaについては当該の脆弱性がない」との報告を受けていることを明らかにしました 。

- リリース原文: FeliCa脆弱性に関する一部報道について

【影響はあるが、他の対策もあるので安全】と発表した事業者

このカテゴリの事業者は、ICチップ単体の脆弱性は認めつつも、サービス全体で構築された多層的なセキュリティ対策(取引監視など)によって安全性が確保されているため、引き続き安心して利用できると説明しています。

- Suica

- リリースの概要: JR東日本は、「FeliCa ICチップのセキュリティに加えて、Suicaシステム全体でさまざまなセキュリティ対策を実施しており、Suicaは引き続き安心してご利用いただければ」とコメントしています 。なお、モバイルSuicaについては影響がないことを確認済みです 。

- リリース原文: FeliCa の脆弱性に関する一部報道について(PDF 163KB)

- PASMO

- リリースの概要: 当初「調査中」としていましたが、8月29日に見解を更新。「PASMOはシステム全体として様々なセキュリティ対策を構築し運用しておりますので、お客様には引続き安心してPASMOをご利用いただければと存じます」と発表し、安全性を強調しました 。

- リリース原文: FeliCa の脆弱性に関する一部報道について(第二報)

- ICOCA

- リリースの概要: JR西日本は、JR東日本と同様に「ICOCAシステム全体で様々なセキュリティ対策が施されているため、安心してご利用いただける」と発表し、利用者への不安払拭に努めています 。

- リリース原文: 2025/8/28【重要】FeliCaの脆弱性に関する一部報道について(トップページに掲載)

- QUICPay

- リリースの概要: JCBは、「取引監視などの各種セキュリティ対策を講じており、これまで通り利用できる」と発表しています 。

- リリース原文: FeliCa ICチップに関する報道について

- nanaco

- リリースの概要: セブン・カードサービスは、「会員様がお持ちのnanacoカードの残高は、安全に保管されているため、これまで通り安心してご利用いただければと存じます」との見解を示しています 。

- リリース原文: FeliCa脆弱性に関する一部報道について

- PiTaPa

- リリースの概要: スルッとKANSAI協議会は8月29日に声明を更新し、「PiTaPaはシステム全体として様々なセキュリティ対策を構築し運用しておりますので、お客様には引続き安心してPiTaPaをご利用いただければと存じます」と発表しました 。

- リリース原文: FeliCaの脆弱性に関する一部報道について

- nimoca

- リリースの概要: nimoca(西日本鉄道など)は、当初「脆弱性については調査中」としていましたが、情報を更新しました。「調査の結果、「nimoca」をご利用いただく上では影響はなく、今回報道された脆弱性を悪用した不正による不利益が生じる可能性はございませんので、引き続き安心してご利用いただけます。」としています。

- リリース原文: FeliCaの脆弱性に関する一部報道について(調査結果)

- はやかけん(福岡市交通局)

- リリースの概要: 「はやかけんはシステム全体で様々なセキュリティ対策を実施しており、お客様に不利益が生じる可能性はありませんので、引き続き安心してご利用いただければと存じます。」と発表しています。

また、「はやかけんに搭載されたFeliCa ICチップはこれに該当しないとの報告を、開発元であるソニー株式会社より受けております。」と書いています。「該当しない」とはどういう意味か、現在当方で調査中です。 - リリース原文: FeliCaの脆弱性に関する一部報道について

- リリースの概要: 「はやかけんはシステム全体で様々なセキュリティ対策を実施しており、お客様に不利益が生じる可能性はありませんので、引き続き安心してご利用いただければと存じます。」と発表しています。

【調査中】と発表した事業者

このカテゴリの事業者は、脆弱性の存在を認め、現在詳細を調査中であると発表しています。

- manaca(名古屋市交通局)

- リリースの概要: 「脆弱性については調査中でございますが、現時点で、この件に関して、お客さまに不利益が生じる可能性は確認されておりません。今後お知らせすべき情報がありましたら、改めてご案内いたします。」と発表しています。

- リリース原文: FeliCa の脆弱性に関する一部報道について(PDF 57KB)

- その他の交通系ICカード

- リリースの概要: その他の全国相互利用対応交通系ICカード についても、個別の詳細なリリースは確認されていませんが、各社で調査が進められているとみられます。

【追記】共同通信の8/29続報記事について

【2025/9/1追記】

共同通信は、翌日8/29に、地方紙向けに続報記事を配信しています。

「【フェリカに脆弱性】カード残高、数分で偽造 生活に浸透、混乱必至」のタイトルで各紙に掲載された記事では、脆弱性の発見者とされるセキュリティ企業の代表が、記者が持参した交通系ICカードの残高を目の前で改変してみせたり、「カードの購入者の氏名や過去に登録した住所といった個人情報もあらわになった。」と書かれています。

また、FeliCaを使用した電子鍵の変造により施設侵入の恐れがあるといった指摘、対応は容易でないとする指摘などを掲載しています。

この記事は、社会に与える影響が非常に大きく、慎重な扱いが求められる内容を含んでいると考えます。多くの地方紙サイトでは有料記事として扱っていますが、紙面で多くの方の目に触れた記事だと思われますので、当店の考える問題点を挙げておきたいと思います。

1.いたずらに不安を煽る扇動的な表現

まず、記事全体を通して「息をのんだ」「混乱は必至だ」「スパイ映画のような事態」といった、感情に訴えかける言葉が多用されている点が挙げられます。このような表現は、読者の関心を引く効果はあるかもしれませんが、リスクを客観的かつ冷静に評価することを妨げてしまいます。

2.模倣犯を助長しかねない画像の掲載

次に、不正に書き換えられた「残高65,535円」の画面写真を掲載したことには、倫理的な問題があると考えます。この画像は、脆弱性が現実のものであることを明確に示す一方で、潜在的な攻撃者に対して、攻撃が「可能である」ことの具体的な成功例を見せてしまうことにもなります。

技術的な手順が公開されていなくとも、攻撃の実現可能性を証明することは、悪意を持つ者の犯行意欲を刺激し、模倣犯を生み出すリスクをはらんでいます。

もちろん、攻撃者が先んじてこの脆弱性を知っている場合には、多くの人にとってリスクが現実のものとなっているわけですから、公表することの公益性がまさります。

しかし、そうでない場合には、「こんなことができるんだ」として、世界中のハッカーの持つ時間と労力を日本のICカードに集めてしまい、結果として、攻撃を短時間に実行させてしまう可能性もあります。

公共の知る権利と、犯罪を助長するリスクのバランスを考慮した、より慎重な判断が求められたのではないでしょうか。

3.利用者がリスクを判断するための情報不足

さらに、この記事はリスクの範囲について、読者に深刻な誤解と混乱を与えかねない記述をしています。記事では、脆弱性があるのは「旧型のカード」としつつも、そこから取り出した暗号鍵を使えば「現行のカードの情報も書き換えられる」と報じています。

しかし、その一方で、スマートフォンで利用されるモバイルFeliCaは対象外であることや、各サービス事業者が「システム全体での独自のセキュリティ対策」を講じていると発表していることなど、リスクを限定・軽減する重要な情報があるにも関わらず、記事には一言も触れられていません。

この記事の伝え方では、読者は最も知りたい点について判断できず、ただ漠然とした不安だけが残ってしまいます。最悪のシナリオを提示する一方で、利用者が自身のリスクを正しく評価するための多角的な情報提供が不足していると言わざるを得ません。

(この件が、筆者が本記事を緊急に執筆し公開した大きな理由でもあります)

4.個人情報漏洩に関する断定的な記述

「カードの購入者の氏名や過去に登録した住所といった個人情報もあらわになった」という記述も、誤解を招く可能性があります。

記名式カードなど一部のカードではそうした情報が含まれる可能性はありますが、大多数の無記名式交通系ICカードには、そもそも個人を特定する情報は記録されていません。

一部のケースで起こりうるリスクを、あたかも全てのカードに共通する脅威であるかのように断定的に報じ、どんな条件でのリスクなのかを報じないことは、不必要な混乱を招く原因となります。

セキュリティに関する報道は、社会の安全を守る上で極めて重要な役割を担います。だからこそ、その情報の伝え方には最大限の配慮が求められると考えます。

記事内で記者のICカード残高を書き換えた行為について

セキュリティ研究者が記者のICカード残高を書き換える行為は、形式だけ見れば犯罪の構成要件に当てはまる可能性があります。しかし、今回のケースでは、その違法性が否定される(法に触れないと判断される)可能性が極めて高いと考えられます。

その理由は主に以下の3点です。

- 正当な目的: 金銭をだまし取ることが目的ではなく、社会インフラのセキュリティ上の問題を検証し、公衆の利益のために報告するという正当な目的があったこと。

- 適正な手続き: 脆弱性の発見後、直ちに情報を公開するのではなく、情報処理推進機構(IPA)が定める公的な「情報セキュリティ早期警戒パートナーシップガイドライン」という枠組みに従って、開発元であるソニーに報告していること。これは社会的に相当な行為と評価されます。

- 所有者の同意: 実証実験が「記者が用意したカード」に対して、つまりカード所有者の同意を得て行われていること。他人の財産権を侵害する意図がないことは明らかです。

これらの条件が揃っているため、研究者の行為は正当な業務行為と見なされ、犯罪は成立しないと解釈されます。

もし、これらの条件がなければ、極めて重い犯罪に

一方で、もし一般の人がこのような正当な理由なく、面白半分や不正利用目的でICカードの残高を書き換えた場合、それは重大な犯罪行為となります。主に以下の罪に問われる可能性があります。

- 支払用カード電磁的記録不正作出罪(刑法163条の2): 交通系ICカードの残高データを不正に書き換える行為そのものがこの罪にあたります 。法定刑は10年以下の懲役または100万円以下の罰金と、非常に重い罰則が定められています。

- 電子計算機使用詐欺罪(刑法246条の2): 不正にチャージしたカードを自動改札機や店舗の決済端末で利用する行為は、コンピューターに虚偽の情報を与えて財産上の利益を得る詐欺罪にあたります。

技術的な好奇心から安易に模倣することがないよう、強く注意を促したいと思います。

コメント